Tiek uzskatīts, ka pasaulē ir aptuveni 415 000 maršrutētāji, kurus nolaupījuši urķi, lai raktu kriptovalūtas. Ja kādu laiku neesi atjauninājis savu mājas bezvadu maršrutētāju, arī tas tev nezinot varētu rakt kriptovalūtas.

Vēl pavisam nesen tika ziņots, ka kriptovalūtu rokošā maršrutētāju armija sastāvot vien no 150 000 ierīču. Lielākais un zināmākais ražotājs ar šādu papildopciju bija un ir mūsu pašmāju MikroTik. MikroTik gan ļoti strauji izlaida ielāpu, bet MikroTik maršrutētāju atjaunināšana ir jāveic manuāli (jāieiet administratora panelī, jāpalaiž datnes lejupielāde un atjauninājuma uzstādīšana), tāpēc ar ielāpa izplatību neveicas ideāli. Absolūti lielākā daļa mājas lietotāju nemaz nemāk tikt klāt pie sava maršrutētāja atjaunināšanas. Daudzi ir iebaidīti – kamēr maršrutētājs darbojas, neaiztiec!

Sagaidāms, ka jau tuvākajā laikā urķiem būs izdevies savu armiju palielināt līdz pusmiljonam maršrutētāju. Protams, maršrutētāju jaudas ir niecīgas, bet kopā ņemtas, tās varētu ienest pietiekami prāvu summiņu.

Es jūs varu “iepriecināt”. Vēl daudz vairāk rūteru neko nerok, bet tāpat ir caurumaini. Un nerok viņi tāpēc, ka caurumi nav publiskoti un gan guļ valstu specdienestu “plauktos” vai arī tiek izmantoti ļoti šauri mērķētās spiegošanas kampaņās. Lai gan arī specdienesti nesmādē neatjauninātus rūterus. Un kad Kaspersky Lab atklāj šādus mošķus rūteros, tad atkal sākas vāvuļošana, kāds ļauns un slikts ir šis antivīrusu ražotājs, kā tas bija, piemēram, ar Slingshot: https://www.kaspersky.com/about/press-releases/2018_slingshot.

Folija cepures pats gatavo vai ir jau nopērkamas industriāli ražotās?

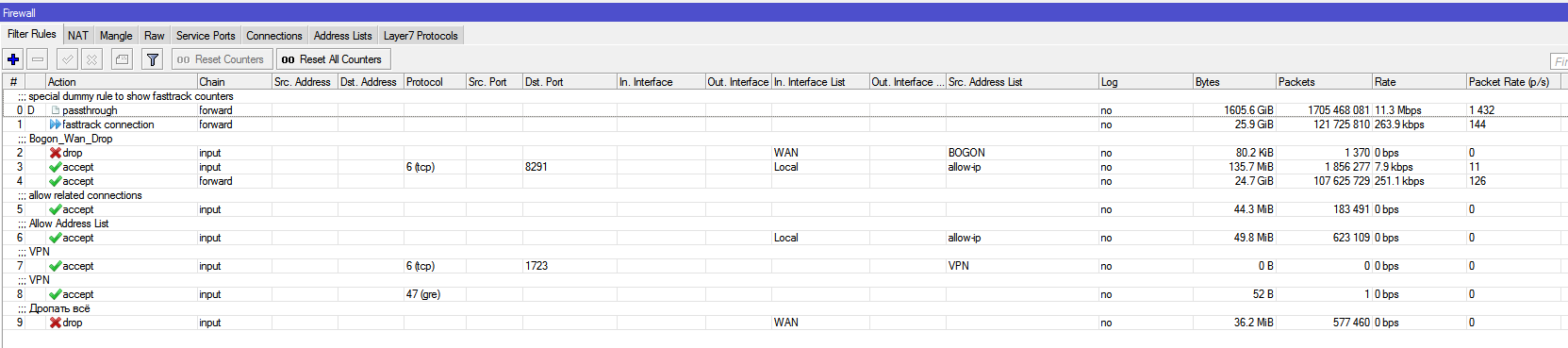

input drop wan ievietot paša firewall apakšā un neviens attāli nepiekļūs pie mikrotik. Ja pašam vajag – virs ši firewall rule izveidojam rule kas 8291 padara pieejmu, tālāk source adress listē norādam ip adrešu diapazonu vai konkretas ip adreses no kuram var pieslegties pie mikrotik. Tālāk – mikrotik caur firewall atļaus pieeju no šīs listes, pārejai pasaulei 8291 būs slēgts. Man tā ar VPN izdarīts – piiejams no mobilā operatora ip adreši diapazona a parejai pasaulei slēgts ports

ja nekļūdos, defaultajā firewallā viss tieši tā ir jau nogriezts.

Ja tā būtu tad nebūtu šogad tādu problēmu ar mikrotik. Man pirms šī drop input wan pievienošanas, mikrotik smuki spīdēja ar dirsu internetā, pārbaudot servisa portus ar interneta čekeri – tie bija pieejami konektam. Kad pievienoju – 8291 kļuva nepieejams no interneta kopa ar citiem, 53, 2000 u.t.t

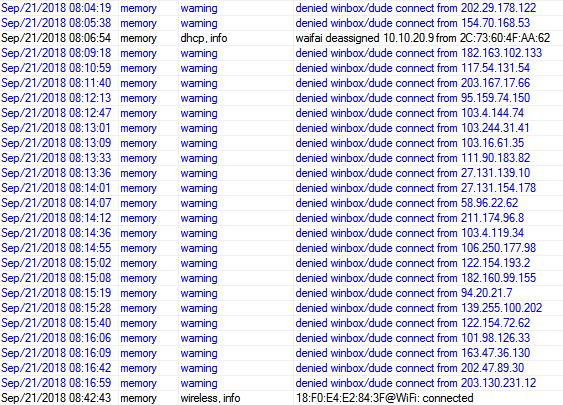

Kad ieraudzīju to kas uz skriina attēlots – sapratu ka nepietiekami aizsargāts ir mikrotik

domāju diskusija kļūs bezjēdzīga, jo man pa rokai esošajam hAP lite ar defaultu rūpnīcas Home AP konfigu no ārpasaules viss ir ciet.

Firewall rulli 8291 praktiski neviens nelieto, jo priekš drošas

pieslēgšanās rūterim izmantojam vpn un ieteicams l2tp ipsec, nevis

1723(pptp), kas smuki ”spīd” uz ārpasauli.

Manā variantā nespīd jo firewall pieņem konnektus no VPN adreslistes,viss kas nav tur ierakstīts – neredz šo portu.

vispār ne jau rūteri rok kriptovalūtas, bet kompji, kas izmanto kompromitētus rūterus weba brauzēšanai. tā ka ar rūtera jaudu rezultātam maz sakara.

Tu jau tāpat esi neiznēāts kropls peģiks.

un vēl par mājas lietotājiem – tie arī neaiztiek rūterī uzstādīto defaulto firewallu, tāpēc no ārpasaules tiem nekas nedraud. citējot MT – Regardless of version used, all RouterOS versions that have the default firewall enabled, are not vulnerable.

Ieekonomējāt uz datorspecu?

Jūs sīkie neiznēsātie kroplēni.

Nu tad nebrīnaties! Pajolciems!